The TCP/IP Model is a cornerstone of modern computer networking, facilitating communication between diverse devices. Understanding this model is crucial for grasping how data is transmitted across networks.

Edit

Full screen

Delete

TCP/IP Model & Protocols

At its core, the TCP/IP Model provides a framework for networking protocols, enabling devices to exchange information seamlessly. This foundational concept is vital for anyone delving into the world of computer networking.

Key Takeaways

- Understanding the TCP/IP Model is essential for networking.

- The model facilitates communication between different devices.

- It’s a foundational concept in computer networking.

- Knowledge of the TCP/IP Model is crucial for network protocol understanding.

- It enables the exchange of information across networks.

What is the TCP/IP Model?

At the heart of modern networking lies the TCP/IP model, a framework that facilitates communication between diverse devices. The TCP/IP model is a suite of protocols used for the internet, enabling different networks to communicate with each other.

Definition and Basic Concepts

The TCP/IP model is composed of four layers: the Network Access Layer, Internet Layer, Transport Layer, and Application Layer. Each layer has distinct functions that work together to enable data communication over the internet. The Network Access Layer combines the OSI model’s physical and data link layers, handling hardware addressing and framing. The Internet Layer is responsible for addressing and routing data between networks.

The Transport Layer ensures reliable data transfer between devices, using protocols like TCP and UDP. The Application Layer provides services to end-user applications, such as email, file transfer, and web browsing.

Historical Development of TCP/IP

The TCP/IP model has its roots in the 1970s, when the Department of Defense’s Advanced Research Projects Agency (ARPA) funded a project to create a network of computers that could communicate with each other. This project, called ARPANET, was the first operational packet switching network, and it laid the foundation for the modern internet.

As the internet evolved, the TCP/IP model became the standard for networking, replacing other protocols like OSI. The flexibility and scalability of TCP/IP made it the preferred choice for the rapidly expanding internet.

| Layer | Function | Protocols |

| Application Layer | Provides services to end-user applications | HTTP, FTP, SMTP |

| Transport Layer | Ensures reliable data transfer | TCP, UDP |

| Internet Layer | Addresses and routes data between networks | IP, ICMP |

| Network Access Layer | Handles hardware addressing and framing | Ethernet, ARP |

The Importance of TCP/IP in Modern Networking

Modern networking relies heavily on the TCP/IP model, which has become the de facto standard for internet communication. This widespread adoption is due to its flexibility, scalability, and ability to facilitate communication between diverse devices and networks.

Why TCP/IP Became the Standard

The TCP/IP model’s ascension to becoming the standard network protocol suite can be attributed to its robust design and adaptability. Initially developed for the ARPANET project, TCP/IP proved its worth by efficiently handling the complexities of network communication. Its ability to accommodate various network architectures and technologies made it an ideal choice for the rapidly expanding internet.

Moreover, the TCP/IP model’s layered architecture allows for easier implementation, maintenance, and troubleshooting, making it a practical choice for network administrators. As the internet evolved, TCP/IP’s capacity to support multiple protocols and its open-standard nature further solidified its position as the preferred protocol suite.

TCP/IP vs OSI Model: Key Differences

The TCP/IP and OSI models are two prominent networking models, each with its strengths and weaknesses. A key difference lies in their layering structure: TCP/IP has four layers (Network Access, Internet, Transport, and Application), whereas the OSI model has seven layers (Physical, Data Link, Network, Transport, Session, Presentation, and Application).

| Layer | TCP/IP Model | OSI Model |

| 1 | Network Access | Physical + Data Link |

| 2 | Internet | Network |

| 3 | Transport | Transport |

| 4 | Application | Session + Presentation + Application |

While the OSI model provides a more detailed and theoretical framework, the TCP/IP model’s practical implementation and widespread adoption have made it the backbone of modern networking. As noted by Andrew S. Tanenbaum, “The beauty of the TCP/IP model lies in its simplicity and flexibility.”

Understanding the TCP/IP Model & Protocols

At the heart of modern networking lies the TCP/IP model, a four-layered architecture that enables devices to communicate with each other seamlessly. This model is fundamental to understanding how data is transmitted over the internet.

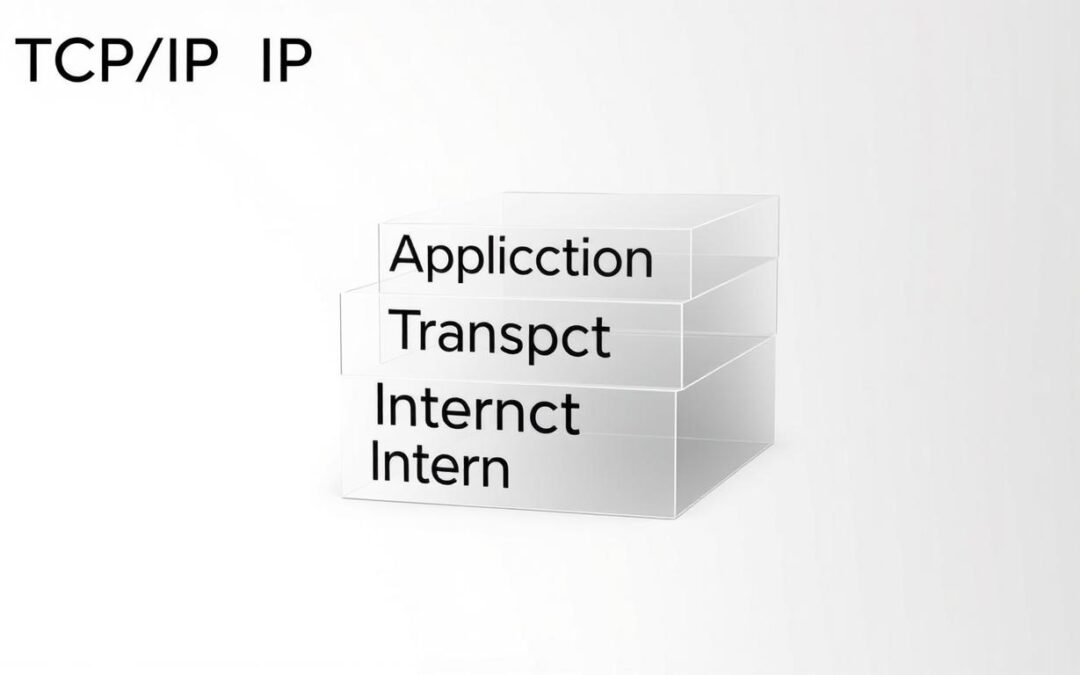

The Four-Layer Architecture

The TCP/IP model is composed of four distinct layers: the Network Access Layer, Internet Layer, Transport Layer, and Application Layer. Each layer has specific responsibilities and contributes to the overall process of data communication.

- The Network Access Layer handles the physical aspects of data transmission.

- The Internet Layer is responsible for addressing and routing data packets.

- The Transport Layer ensures reliable data transfer between devices.

- The Application Layer supports functions such as email, file transfer, and web browsing.

How Data Flows Through the Layers

Data flow through the TCP/IP layers involves a process of encapsulation and decapsulation. When data is sent, it is encapsulated with headers at each layer, providing necessary information for transmission.

As data travels down the layers on the sender’s side, it is encapsulated, and as it travels up the layers on the receiver’s side, it is decapsulated. This process ensures that data is delivered correctly and efficiently.

The encapsulation process involves adding headers to the data at each layer, while decapsulation involves removing these headers as the data is passed up the layers.

Network Access Layer Explained

The Network Access Layer is a fundamental component of the TCP/IP model, responsible for enabling devices to access and communicate over a network. It combines the functions of the OSI model’s Physical and Data Link layers, ensuring that data is transmitted efficiently and reliably.

Functions and Responsibilities

The primary functions of the Network Access Layer include framing, addressing, and error detection. It encapsulates data into frames, adds source and destination addresses, and performs error-checking to ensure data integrity during transmission. Efficient framing and addressing are crucial for reliable data transfer.

Key Protocols: Ethernet, ARP, PPP

Several key protocols operate within the Network Access Layer, including Ethernet, Address Resolution Protocol (ARP), and Point-to-Point Protocol (PPP).

- Ethernet is a widely used protocol that defines the rules for framing and transmitting data over a local area network (LAN). It supports various data transfer rates and is known for its reliability.

- ARP is used to resolve IP addresses to MAC addresses, facilitating communication between devices on the same network. It plays a critical role in ensuring that data packets are delivered to the correct destination.

- PPP is a protocol used to establish a connection between two devices over a serial link. It supports authentication and is commonly used in dial-up and broadband connections.

As noted by networking experts, “The Network Access Layer’s protocols are essential for establishing and maintaining network connections.”

Edit

Full screen

Delete

Network Access Layer Protocols

In summary, the Network Access Layer is vital for network communication, providing the necessary functions and protocols for data transmission. Understanding its role and protocols is essential for network configuration and troubleshooting.

Internet Layer Deep Dive

As a fundamental part of the TCP/IP model, the Internet Layer ensures that data packets are delivered efficiently across networks. This layer is responsible for addressing, routing, and forwarding packets between devices on different networks.

The Internet Layer is where IP addressing occurs, which is crucial for identifying the source and destination of data packets. Let’s explore the key aspects of IP addressing.

IPv4 and IPv6 Addressing

IP addressing is a critical function of the Internet Layer. There are two primary versions of IP addresses: IPv4 and IPv6.

- IPv4: Uses 32-bit addresses, which are typically represented in dotted decimal notation (e.g., 192.0.2.1). IPv4 is still widely used but is limited by its address space.

- IPv6: Utilizes 128-bit addresses, represented in hexadecimal notation (e.g., 2001:0db8:85a3:0000:0000:8a2e:0370:7334). IPv6 was developed to provide a much larger address space than IPv4.

The transition from IPv4 to IPv6 is ongoing, driven by the need for more IP addresses due to the growing number of internet-connected devices.

ICMP, IGMP and Routing Protocols

In addition to IP addressing, the Internet Layer includes several important protocols that facilitate network communication.

- ICMP (Internet Control Message Protocol): Used for error-reporting and diagnostic functions, such as ping and traceroute.

- IGMP (Internet Group Management Protocol): Enables devices to join or leave multicast groups, which are used for sending data to multiple destinations simultaneously.

- Routing Protocols: These protocols determine the best path for forwarding packets between networks. Examples include RIP, OSPF, and BGP.

Routing protocols are essential for maintaining the connectivity and efficiency of data transmission across the internet.

Transport Layer Analysis

In the TCP/IP model, the Transport Layer plays a pivotal role in ensuring data is delivered efficiently and reliably. This layer is responsible for providing a communication service between applications running on different hosts.

The Transport Layer is crucial because it manages the delivery and receipt of data between devices. It ensures that data is received in the correct order and reassembles it if necessary.

Connection-Oriented Communication

Transmission Control Protocol (TCP) is a connection-oriented protocol, meaning a connection is established between the sender and receiver before data is sent. This ensures that data is delivered reliably and in the correct order.

Key Features of TCP:

- Reliable data transfer

- Ordered data delivery

- Error detection and correction

- Flow control to prevent network congestion

TCP is used for applications that require guaranteed delivery, such as file transfers (FTP), email (SMTP), and web browsing (HTTP).

Connectionless Communication

User Datagram Protocol (UDP) is a connectionless protocol, which means it does not establish a connection before sending data. This results in faster transmission but with less reliability.

Key Features of UDP:

- Faster transmission due to lower overhead

- No guarantee of delivery

- No error correction

- Suitable for real-time applications like video streaming and online gaming

UDP is chosen for applications where speed is more critical than reliability, such as streaming services and VoIP.

Edit

Full screen

Delete

Transport Layer Protocols

| Protocol | Reliability | Speed | Use Cases |

| TCP | High | Variable | File transfers, email, web browsing |

| UDP | Low | High | Video streaming, online gaming, VoIP |

Application Layer Overview

As the topmost layer of the TCP/IP model, the Application Layer facilitates communication between applications running on different devices. It provides the necessary protocols and services that enable various applications to exchange data over the network.

Common Application Protocols

The Application Layer supports a wide range of protocols that cater to different application needs. These protocols are essential for enabling various network services.

HTTP and HTTPS

HTTP (Hypertext Transfer Protocol) is a fundamental protocol for transferring data over the web. Its secure counterpart, HTTPS (HTTP Secure), adds an encryption layer to protect data integrity and confidentiality.

FTP, SMTP, and DNS

FTP (File Transfer Protocol) is used for transferring files between devices over the network. SMTP (Simple Mail Transfer Protocol) facilitates email transmission. DNS (Domain Name System) translates domain names into IP addresses, making it easier to access websites.

SSH, Telnet, and SNMP

SSH (Secure Shell) provides a secure way to access and manage remote devices. Telnet is an older protocol used for remote access, but it’s less secure. SNMP (Simple Network Management Protocol) is used for network management and monitoring.

Socket Programming Basics

Socket programming is a way to establish communication between two devices (computer, phone, etc.) in a network. It enables developers to create networked applications by using sockets, which are endpoints for communication between devices. Socket programming supports both connection-oriented (TCP) and connectionless (UDP) communication.

By understanding and utilizing these application protocols and socket programming, developers can create robust and efficient networked applications.

TCP/IP Security and Troubleshooting

With the rise of cyber threats, mastering TCP/IP security and troubleshooting is more vital than ever. As networks grow in complexity, understanding the intricacies of TCP/IP is crucial for maintaining network integrity and ensuring data security.

Common TCP/IP Security Vulnerabilities

TCP/IP security vulnerabilities can arise from various sources, including protocol weaknesses and misconfigurations. Some common vulnerabilities include:

- IP Spoofing: Impersonating another device’s IP address to gain unauthorized access.

- TCP SYN Flood Attacks: Overwhelming a system with connection requests to deny service.

- Routing Protocol Attacks: Manipulating routing information to disrupt or eavesdrop on communications.

As noted by security experts, “The biggest risk associated with TCP/IP is not the protocol itself, but rather how it’s implemented and managed.”

“The biggest risk associated with TCP/IP is not the protocol itself, but rather how it’s implemented and managed.”

Security Expert

To mitigate these risks, it’s essential to implement robust security measures, such as firewalls, intrusion detection systems, and secure configuration practices.

Diagnosing and Resolving Network Issues

Effective network troubleshooting is critical for maintaining network reliability and performance. Key steps include:

- Identify the Problem: Gather information about the issue, including symptoms and affected systems.

- Isolate the Cause: Use diagnostic tools like ping and traceroute to pinpoint the source of the problem.

- Apply Fixes: Based on the diagnosis, apply the necessary fixes, which might include reconfiguring devices or updating software.

| Tool | Purpose |

| Ping | Test network connectivity |

| Traceroute | Trace the path of packets through the network |

| Wireshark | Analyze network traffic in detail |

By understanding common security vulnerabilities and employing effective troubleshooting techniques, network administrators can significantly enhance the security and reliability of their TCP/IP networks.

Conclusion

The TCP/IP model has revolutionized the way devices communicate over the internet. Understanding its architecture and protocols is crucial for anyone involved in networking.

Throughout this article, we’ve explored the four-layer architecture of the TCP/IP model, delving into the specifics of each layer, from the Network Access Layer to the Application Layer. We’ve also examined the importance of TCP/IP in modern networking, its flexibility, and its widespread adoption.

By grasping the fundamentals of the TCP/IP model and its protocols, such as TCP, UDP, and ICMP, you’ll be better equipped to design, implement, and troubleshoot networks. This knowledge is essential for networking professionals and anyone looking to expand their understanding of networking fundamentals and network protocols.

As technology continues to evolve, the TCP/IP model remains a cornerstone of modern networking. Its adaptability and resilience have made it an indispensable tool in the ever-changing landscape of computer networking.

FAQ

What is the TCP/IP model, and how does it work?

The TCP/IP model is a foundational concept in computer networking that enables different devices to communicate with each other. It is composed of four layers: the Network Access Layer, Internet Layer, Transport Layer, and Application Layer.

What are the key differences between the TCP/IP model and the OSI model?

The TCP/IP model and the OSI model are both networking models, but they have different architectures and uses. The TCP/IP model is more practical and widely adopted, while the OSI model is more theoretical and used for educational purposes.

How does data flow through the TCP/IP layers?

Data flows through the TCP/IP layers in a specific order: from the Application Layer to the Transport Layer, then to the Internet Layer, and finally to the Network Access Layer. As data travels through the layers, it is encapsulated and decapsulated, enabling devices to communicate with each other.

What is the role of the Network Access Layer in the TCP/IP model?

The Network Access Layer is responsible for framing, addressing, and error detection. It enables devices to access and communicate over the network using protocols such as Ethernet, ARP, and PPP.

What are the differences between IPv4 and IPv6 addressing?

IPv4 and IPv6 are both IP addressing protocols, but they have different address spaces and uses. IPv4 uses 32-bit addresses, while IPv6 uses 128-bit addresses, providing a much larger address space.

What is the difference between TCP and UDP protocols?

TCP is a connection-oriented protocol that ensures reliable data transfer, while UDP is a connectionless protocol that prioritizes speed over reliability. TCP is used for applications that require guaranteed delivery, while UDP is used for applications that require fast transmission.

What are some common application protocols used in the Application Layer?

Common application protocols include HTTP, HTTPS, FTP, SMTP, DNS, SSH, Telnet, and SNMP. These protocols enable different applications and services to communicate with each other.

How can I troubleshoot TCP/IP network issues?

To troubleshoot TCP/IP network issues, you can use tools such as ping, traceroute, and netstat to diagnose problems. You can also check for configuration errors, hardware issues, and security vulnerabilities.

What are some common TCP/IP security vulnerabilities?

Common TCP/IP security vulnerabilities include IP spoofing, TCP SYN flooding, and DNS amplification attacks. To mitigate these threats, you can implement security measures such as firewalls, intrusion detection systems, and encryption.